Cuando administras un sitio web en un servidor con HestiaCP, una de las tareas más comunes es subir o descargar archivos: imágenes, archivos PHP, backups, configuraciones, etc.

La forma más sencilla y práctica de hacerlo es usando FTP (o SFTP) con un cliente gráfico como FileZilla.

En este artículo te explico paso a paso, desde cero, cómo:

- Crear un usuario FTP en HestiaCP

- Conectarte con FileZilla

- Subir archivos al servidor

- Descargar archivos desde el servidor

- Evitar los errores más comunes

Ideal si estás comenzando o si es tu primera vez usando HestiaCP.

1. Crear un usuario FTP en HestiaCP

Para que tu cliente FTP pueda conectarse, necesitas un usuario FTP, que está asociado a una web dentro de tu cuenta HestiaCP.

🔧 Pasos:

Accede al panel HestiaCP

Usualmente está en:

https://TU-IP:8083- Inicia sesión con tu usuario (generalmente admin o un usuario creado por ti).

- En el menú superior, haz clic en Web.

- Busca el dominio donde quieres trabajar y haz clic en Editar.

- Baja hasta la sección FTP.

- Haz clic en Agregar cuenta FTP.

- Completa los campos:

- Usuario: por ejemplo

pepeftp - Contraseña: una segura (puedes usar el generador)

- Ruta: suele ser

public_htmlo la carpeta donde está tu web - Límites: déjalo por defecto

- Usuario: por ejemplo

- Presiona Guardar.

Ahora tu cuenta FTP está lista.

2. Datos necesarios para conectar vía FTP

Antes de abrir FileZilla, ten estos datos a mano:

| Dato | Ejemplo | Dónde lo obtengo |

|---|---|---|

| Host | tu-dominio.com o la IP | HestiaCP / correo de alta |

| Puerto | 21 (FTP) o 22 (SFTP recomendado) | Siempre igual |

| Usuario FTP | pepeftp | Lo creaste recién |

| Contraseña FTP | la que pusiste | — |

👉 Recomendación: usa SFTP (puerto 22) si tu proveedor lo permite. Es más seguro que FTP.

3. Cómo conectar desde FileZilla (Windows/macOS/Linux)

1. Descarga FileZilla

Desde el sitio oficial:

https://filezilla-project.org

Instálalo como un programa normal.

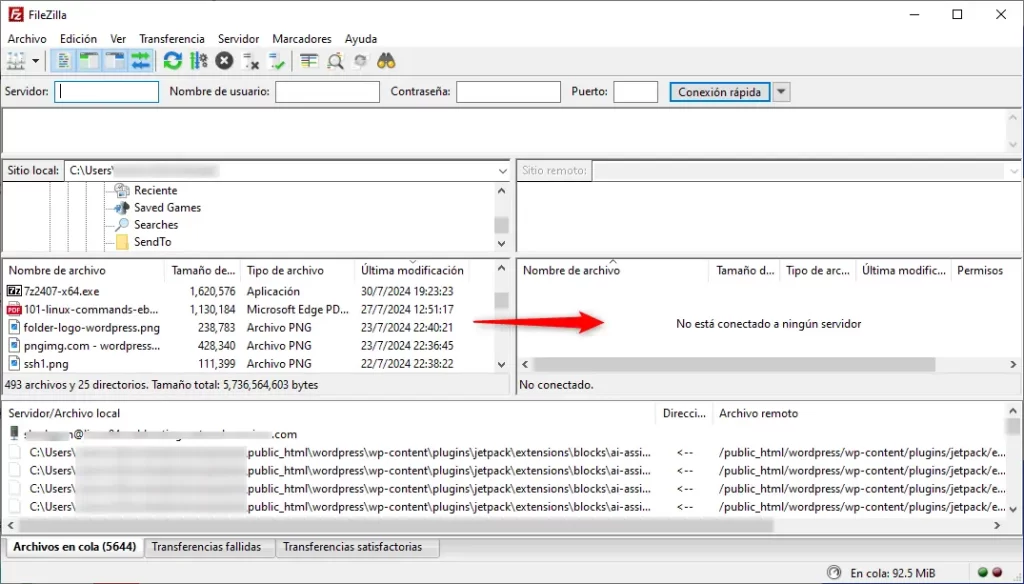

Abrir FileZilla y configurar la conexión

- Abre FileZilla.

- Ve al menú Archivo → Gestor de Sitios.

- Haz clic en Nuevo sitio.

- Completa la configuración:

🔧 Configuración recomendada (SFTP)

- Protocolo: SFTP – SSH File Transfer Protocol

- Host: tu-dominio.com

- Puerto: 22

- Tipo de inicio de sesión: Normal

- Usuario: tu usuario FTP

- Contraseña: la que creaste

Si SFTP no funciona, usa FTP estándar:

- Protocolo: FTP

- Cifrado: Usar FTP explícito sobre TLS si está disponible

- Puerto: 21

- Haz clic en Conectar.

Si ves dos paneles (izquierda tu PC, derecha el servidor) significa que la conexión fue exitosa.

4. Cómo subir archivos al servidor

- En el panel izquierdo, busca la carpeta de tu PC donde están tus archivos.

- En el panel derecho, abre la carpeta

public_htmldel servidor (es donde va tu sitio web). - Selecciona los archivos que quieras subir.

- Haz clic derecho → Subir.

Los verás aparecer del lado del servidor.

FileZilla también muestra el progreso en la parte inferior.

Puede que te interese leer nuestra: Guía Completa para Usar FileZilla con cPanel

5. Cómo descargar archivos del servidor

- En el panel derecho, entra en la carpeta del servidor (por ejemplo

public_html). - Selecciona los archivos que quieres bajar.

- Clic derecho → Descargar.

Los archivos se guardarán en la carpeta activa del panel izquierdo.

6. Errores comunes y cómo solucionarlos

❌ “Error: Could not connect to server”

Posibles causas:

- Usuario o contraseña incorrectos

- El puerto 21 o 22 está bloqueado por firewall

- El servidor FTP no está habilitado en HestiaCP

Solución: Revisar datos, verificar firewall, asegurarse de que HestiaCP tiene habilitado FTP (generalmente usa vsftpd).

❌ “Critical error: Could not retrieve directory listing”

Significa que FileZilla no tiene acceso a la carpeta.

Solución:

Edita la cuenta FTP en HestiaCP y revisa que la ruta sea correcta (por ejemplo /home/USUARIO/web/DOMINIO/public_html).

❌ “530 Login incorrect”

Significa que la contraseña está mal.

Solución:

Reinicia la contraseña desde HestiaCP → Web → Editar → FTP.

🎯 Conclusión

Conectarte a un servidor con HestiaCP mediante FileZilla es un proceso simple una vez que entiendes los pasos:

- Crear usuario FTP

- Configurar conexión en FileZilla

- Subir y bajar archivos con los paneles izquierdo (tu PC) y derecho (servidor)

Si estás comenzando en administración de sitios web, esta es una de las herramientas más prácticas y fáciles de usar.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en Twitter, Facebook e Instagram.