Asegurar su sitio web es crucial para proteger los datos de los usuarios y mantener su confianza. Considere su sitio web como una bóveda digital que requiere protección continua contra posibles amenazas. Al entender e implementar prácticas de seguridad fundamentales, puede disminuir considerablemente el riesgo de ataques y ofrecer una experiencia segura a sus usuarios. Veamos algunos consejos y estrategias esenciales para fortalecer la seguridad de su sitio web.

Conceptos básicos de seguridad en sitios web

Manteniendo Seguro su Sitio Web

Internet es como una ciudad digital muy concurrida y llena de peligros, al igual que una tienda física en una ciudad real. Para proteger tu tienda física, cierras las puertas y tienes sistemas de seguridad. De la misma manera, tu sitio web necesita una protección fuerte para estar seguro.

Muchos sitios web, especialmente los que usan plataformas populares como WordPress, son blancos fáciles para los atacantes porque son muy comunes. Es muy importante proteger datos privados como información personal y pagos para evitar que te roben la identidad o pierdas dinero. Además, tener un sitio web seguro ayuda a que los usuarios confíen en ti y protege tu reputación. Así, los visitantes se sentirán seguros cuando entren a tu sitio web.

Desarrolla un Enfoque de Seguridad por Capas

Imagina la seguridad de un sitio web como una cebolla: debe contar con múltiples capas. Una única medida de protección no es suficiente para enfrentar la variedad de amenazas que pueden surgir. Al adoptar un enfoque de múltiples capas, se establecen varios obstáculos que los atacantes deben atravesar, lo que disminuye considerablemente la posibilidad de que logren vulnerar la seguridad. Este método se conoce comúnmente como “defensa en profundidad”, donde cada capa contribuye a fortalecer la seguridad general.

Motivos detrás de los ataques a sitios web

Entender las motivaciones detrás de los ataques a sitios web nos permite preparar defensas más efectivas. Aunque el principal incentivo suele ser obtener ganancias económicas, existen otras razones por las que los hackers atacan, como:

- El motivo más común es generar ingresos ilegales.

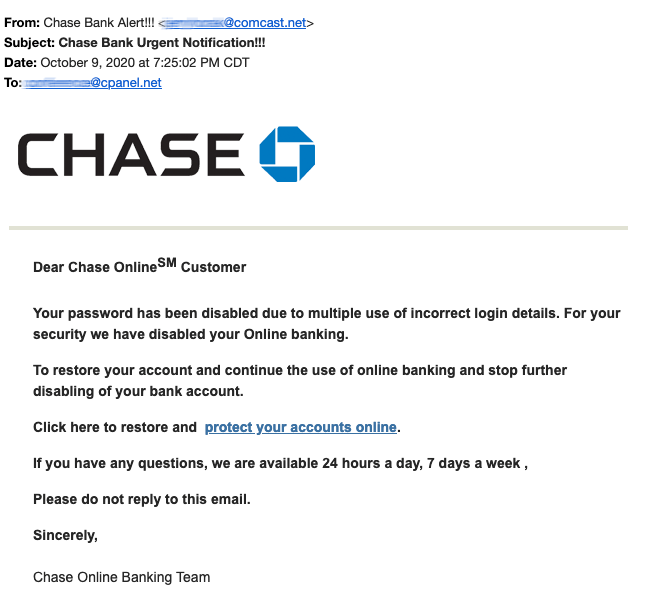

- Robo de información personal para vender en el mercado negro o usar en fraudes.

- Inserción de anuncios maliciosos para generar ingresos por clics.

- Algunos ataques son realizados por jóvenes o principiantes que buscan mejorar sus habilidades o ganar reputación entre otros hackers.

- Ciertos ataques, como denegación de servicio (DDoS), son usados por grupos activistas para protestar o presionar a organizaciones.

- Aprovechamiento de los recursos del servidor para la minería de criptomonedas.

La Incidencia de los Ataques Automatizados

Esto puede resultar sorprendente, pero la mayoría de los ataques a sitios web no son realizados por personas sentadas frente a una computadora, escribiendo de manera frenética, como se suele ver en las películas. En realidad, son ataques automatizados. Estos ataques emplean bots que escanean en busca de vulnerabilidades y las explotan sin necesidad de intervención humana, lo que les permite operar a gran escala. Los bots automatizados pueden llevar a cabo diversas actividades maliciosas, que van desde la extracción de contenido web hasta el robo de cuentas y ataques de denegación de servicio. Gracias a esta automatización, los cibercriminales pueden atacar múltiples sitios web al mismo tiempo, lo que hace que estos ataques sean tanto eficientes como extensos.

Conceptos Esenciales en Seguridad de la Información

Cuando hablamos de seguridad de la información, siempre se destacan tres principios esenciales: confidencialidad, integridad y disponibilidad. Estos forman la tríada CIA, por sus siglas en inglés.

Confidencialidad

La confidencialidad se refiere a preservar la privacidad de los datos. Asegura que la información solo esté disponible para las personas autorizadas. Esto incluye el uso de cifrado, controles de acceso y canales de comunicación seguros. Por ejemplo, la implementación de certificados SSL garantiza que los datos transmitidos entre los usuarios y el sitio web estén encriptados.

Preservando la Integridad de los Datos

La integridad se enfoca en mantener la exactitud y consistencia de los datos a lo largo de su ciclo de vida. Se trata de garantizar que los datos no hayan sido manipulados ni alterados por personas no autorizadas. Técnicas como las sumas de comprobación y el hash de datos se usan comúnmente para verificar la integridad de la información.

Preservando la Disponibilidad

La disponibilidad implica asegurar que los datos y recursos estén accesibles para los usuarios autorizados cuando los necesiten. Este principio suele ser el objetivo de los ataques de denegación de servicio (DoS), los cuales discutiremos más adelante. Utilizar redundancia y balanceo de carga puede ayudar a mantener la disponibilidad incluso frente a este tipo de ataques.

Descubrir y Corregir Fallos de Seguridad en su Sitio Web

Ahora, pasemos a la acción y analicemos algunas vulnerabilidades concretas y las formas de defendernos de ellas.

Seguridad Frente a Inyecciones SQL

De acuerdo con la OWASP, la inyección SQL continúa siendo uno de los 10 principales riesgos de seguridad para las aplicaciones web. La inyección SQL ha estado presente desde hace mucho tiempo y sigue causando preocupación entre los administradores. Estos ataques ocurren cuando se insertan comandos SQL maliciosos en las consultas de la aplicación, lo que permite manipular la base de datos.

Para evitar la inyección SQL:

- Uso de Consultas Parametrizadas.

- Verificar y limpiar cuidadosamente todas las entradas de usuario antes de usarlas en consultas SQL.

- Otorgar a la aplicación web los permisos mínimos necesarios en la base de datos.

Prevenir los Ataques de secuencia de comandos en sitios cruzados (XSS)

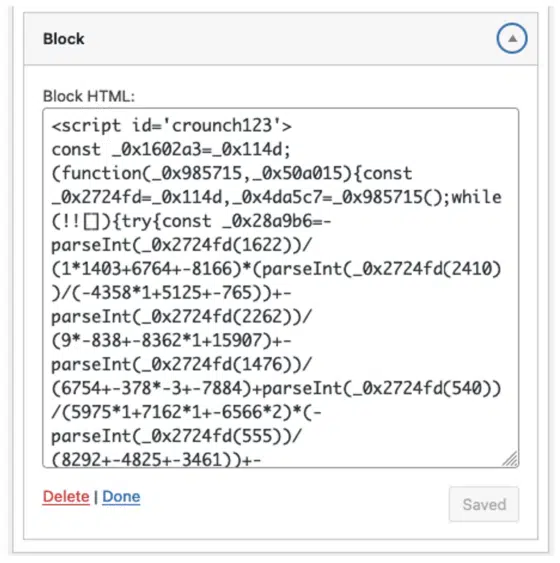

La OWASP considera que los ataques de secuencias de comandos entre sitios (XSS) son una vulnerabilidad significativa que afecta a muchas aplicaciones web en todo el mundo. El XSS es un tipo de ataque en el que los hackers inyectan scripts maliciosos en sitios web que normalmente son seguros y de confianza. Esto significa que, aunque el sitio web en sí es legítimo, el código malicioso puede ejecutarse en el navegador de los usuarios que lo visitan, lo que puede llevar al robo de información personal o a otras acciones no deseadas.

Para evitar Ataques de XSS:

- Asegúrate de que cualquier dato que los usuarios ingresen en tu sitio sea revisado y validado. Esto incluye formularios, comentarios y cualquier otro lugar donde se puedan introducir datos.

- Antes de mostrar datos en el navegador, elimina o codifica cualquier carácter que pueda ser interpretado como código. Esto ayuda a evitar que scripts maliciosos se ejecuten.

- Implementa cabeceras HTTP como Content Security Policy (CSP), que ayuda a controlar qué recursos pueden ser cargados y ejecutados en tu sitio.

- Limita el uso de JavaScript y otros scripts en tu sitio a solo aquellos que son necesarios. Esto reduce las oportunidades para que un atacante inyecte código malicioso.

Cómo Prevenir el Robo de Credenciales por Fuerza Bruta

Los ataques de fuerza bruta son similares a intentar abrir una cerradura probando todas las llaves de un llavero hasta encontrar la correcta. En este tipo de ataques, los hackers intentan adivinar contraseñas utilizando un método de prueba y error. Esto significa que prueban diferentes combinaciones de caracteres hasta que logran acceder a una cuenta o sistema.

Para protegerse contra ataques de fuerza bruta, considere las siguientes medidas:

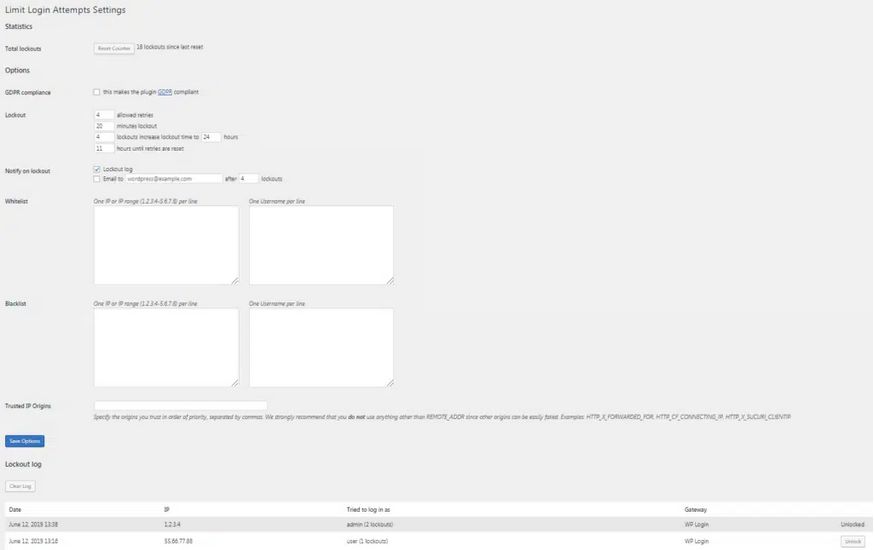

- Implemente un sistema que bloquee o suspenda temporalmente la cuenta después de un número determinado de intentos incorrectos. Esto dificulta que los atacantes continúen probando contraseñas sin restricciones.

- Integre mecanismos CAPTCHA en los formularios de inicio de sesión para distinguir entre usuarios humanos y bots automatizados, haciendo más difícil para los atacantes realizar intentos de acceso masivos.

- Requiera que los usuarios creen contraseñas robustas que incluyan una combinación de letras, números y caracteres especiales. Además, anime a no reutilizar contraseñas en diferentes sitios o servicios.

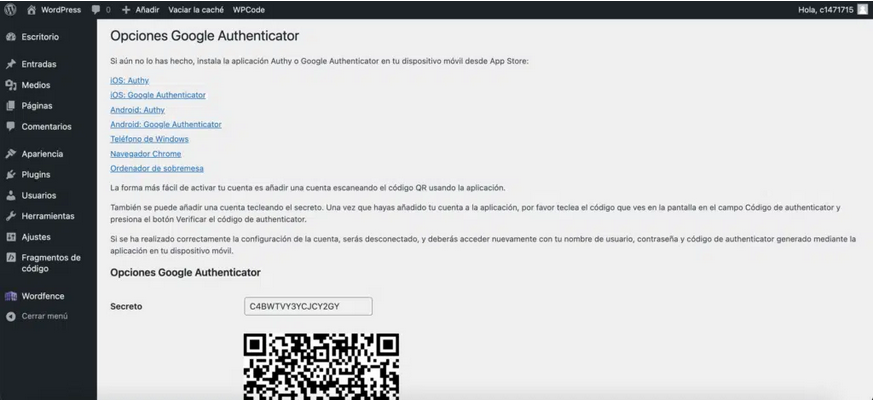

- Implemente una capa adicional de seguridad mediante la autenticación multifactor. Esto requiere que los usuarios verifiquen su identidad con un segundo método, como un código enviado a su teléfono móvil o una aplicación de autenticación, además de su contraseña.

Prevenir las amenazas de malware en sitios web

El malware puede infectar sitios web de varias maneras, a menudo permaneciendo inactivo hasta que se activa. En una investigación reciente muestra que el spam y los redireccionamientos maliciosos siguen siendo uno de los tipos más comunes de malware encontrados en los sitios web.

Para combatir el malware:

- Escanee su sitio web regularmente en busca de malware.

- Emplee el uso de monitoreo de integridad de archivos.

- Mantenga todo el software y los complementos actualizados.

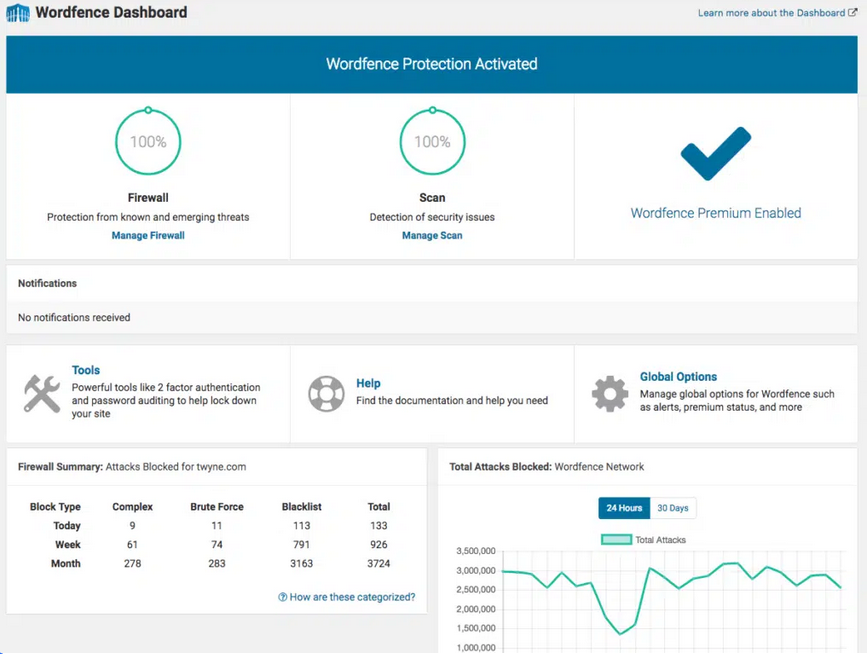

- Use un complemento de seguridad para su plataforma CMS.

- Use un firewall de aplicaciones web (WAF).

Protección contra ataques DoS/DDoS

Los ataques de Denegación de Servicio (DoS) y de Denegación de Servicio Distribuido (DDoS) tienen como objetivo saturar los recursos de un sitio web, impidiendo su acceso a usuarios legítimos.

Para reducir los riesgos de DoS/DDoS, considere las siguientes estrategias:

- Utilice una red de entrega de contenido (CDN).

- Implemente límites de tasa para controlar el tráfico.

- Asegúrese de contar con una infraestructura escalable.

Asegurando plataformas de comercio electrónico y cumpliendo con los estándares PCI

Si está manejando información de tarjetas de crédito, necesita estar familiarizado con el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS). Este conjunto de estándares de seguridad garantiza que las empresas mantengan un entorno seguro para procesar, almacenar y transmitir información de tarjetas de crédito. El incumplimiento del PCI DSS puede resultar en multas cuantiosas y daños a la reputación de su negocio. Los aspectos clave del cumplimiento de PCI incluyen:

- Mantener una red segura

- Proteger los datos del titular de la tarjeta

- Implementar medidas de control de acceso sólidas

- Monitorear y probar redes regularmente

- Mantener una política de seguridad de la información

Un marco integral para la seguridad de sitios web

Analicemos un enfoque integral para la seguridad de sitios web en cinco pasos clave:

1. Identificación de riesgos potenciales

Comience realizando una evaluación de riesgos exhaustiva. Esto implica identificar sus activos, las amenazas potenciales y las vulnerabilidades existentes. Un riesgo común que a menudo se pasa por alto son los complementos desactualizados, que pueden convertirse en puntos de entrada para los atacantes.

2. Establecimiento de controles de seguridad

Con base en su evaluación de riesgos, implemente controles de seguridad para protegerse contra las amenazas identificadas. Esto puede incluir el uso de firewalls, cifrado, controles de acceso, entre otros.

3. Detección de brechas de seguridad

Establezca sistemas para detectar cuando algo sale mal. Esto podría incluir sistemas de detección de intrusiones, monitoreo de registros y escaneos de seguridad regulares. Herramientas como SiteCheck pueden ayudar a identificar vulnerabilidades y posibles brechas.

4. Respuesta a incidentes de seguridad

Tenga un plan preparado para actuar cuando (no si) ocurra un incidente de seguridad. Este plan debe incluir pasos para contener la brecha, investigar su causa y notificar a las partes afectadas. El Marco de Respuesta a Incidentes del NIST describe cuatro fases: Preparación, Detección y Análisis, Contención, Erradicación y Recuperación, y Actividades Post-Incidente.

5. Recuperación de ataques

Por último, desarrolle una estrategia para volver a las operaciones normales después de un ataque. Esto incluye restaurar desde copias de seguridad, corregir vulnerabilidades y aprender del incidente para prevenir futuras ocurrencias.Este texto ha sido reescrito para proteger los derechos de autor del contenido original, manteniendo los conceptos y pasos esenciales sobre cómo implementar medidas de seguridad en un entorno digital.

Mejores prácticas para mantener la seguridad de un sitio web

A continuación, exploraremos las mejores prácticas recomendadas que todo administrador web debería seguir:

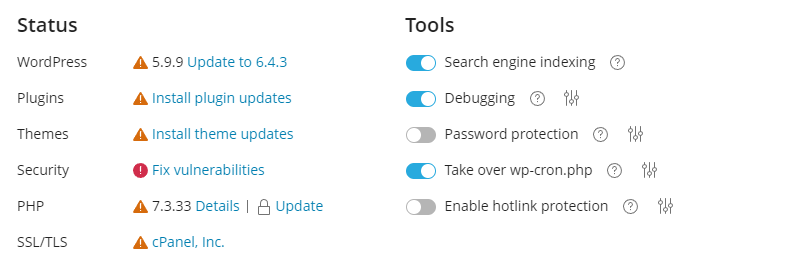

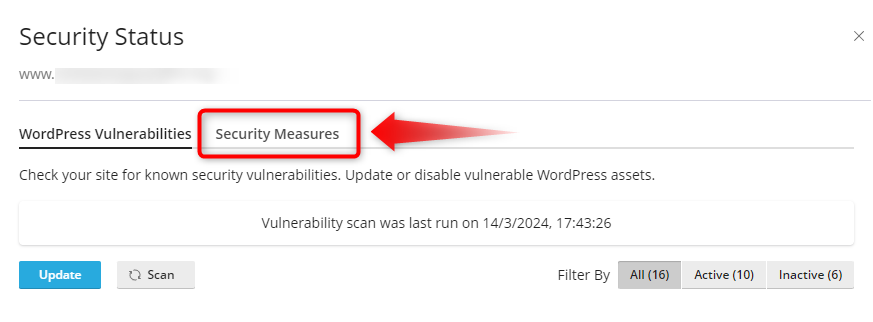

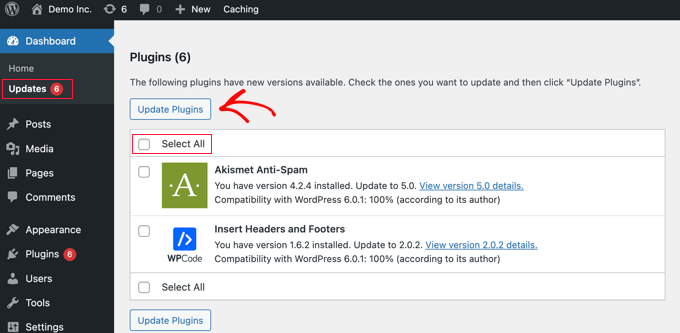

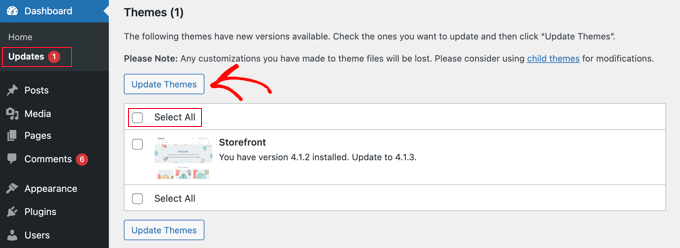

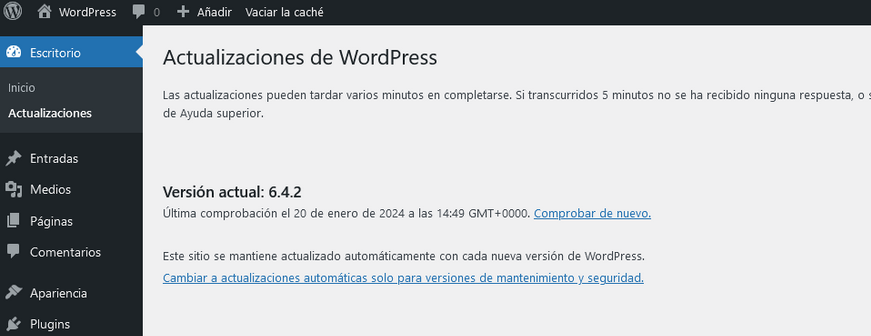

1. Mantener el software y los sistemas actualizados

Una de las medidas de seguridad más simples pero efectivas es asegurarse de que todo esté actualizado. Esto incluye el sistema operativo, el software del servidor web, el sistema de gestión de contenido y cualquier complemento o extensión que estés utilizando. En un Informe de Amenazas de Malware y Sitios Web Hackeados de 2023, se descubrió que el 39.1% de las aplicaciones de CMS estaban desactualizadas en el momento de la infección. Esto resalta lo crucial que es mantener tu sitio web siempre al día.

2. Utilizar contraseñas fuertes

Todos hemos escuchado esto antes, pero vale la pena repetirlo: usa contraseñas fuertes y únicas para todo. Según NordPass, las contraseñas más comunes en 2023 fueron ‘123456’ y ‘admin’. Considera implementar un gestor de contraseñas para ayudar a generar y almacenar contraseñas complejas.

3. Aislar sitios web en contenedores separados

Si estás alojando múltiples sitios web, considera utilizar tecnologías de contenedorización como Docker o php-fpm para aislarlos entre sí. De esta manera, si un sitio se ve comprometido, no significa necesariamente que todos tus sitios estén en riesgo. La contaminación cruzada es un problema común en servidores compartidos, y el aislamiento puede mitigar significativamente este riesgo.

4. Gestionar el acceso y los permisos de los usuarios

Aplica el principio de menor privilegio. Solo otorga a los usuarios el nivel mínimo de acceso que necesitan para realizar su trabajo. Revisa y actualiza regularmente estos permisos. Esto ayuda a minimizar el impacto de cuentas comprometidas y reduce la superficie de ataque.

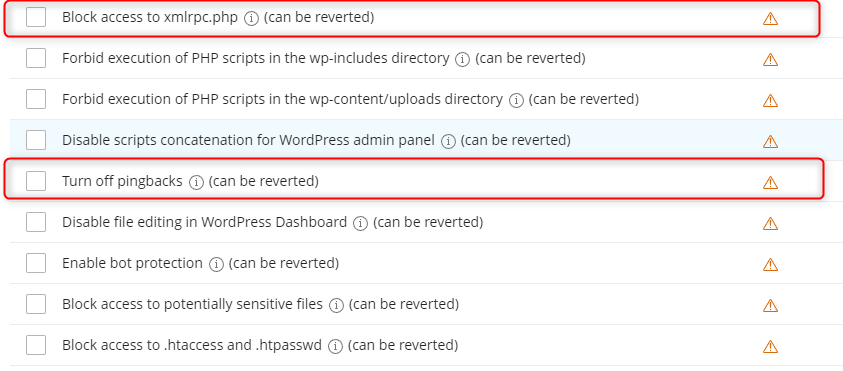

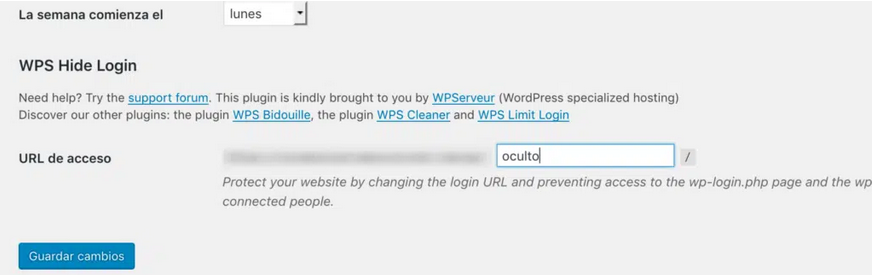

5. Modificar la configuración predeterminada del sistema de gestión de contenido

Las configuraciones predeterminadas de los sistemas de gestión de contenido a menudo priorizan la usabilidad sobre la seguridad. Tómate el tiempo para revisar y ajustar estas configuraciones. Por ejemplo, cambiar las URL de administrador predeterminadas y deshabilitar la edición de archivos puede mejorar la seguridad.

6. Elegir extensiones seguras y confiables

Al agregar funcionalidad a tu sitio a través de complementos o extensiones, investiga adecuadamente. Adhiérete a fuentes confiables y revisa las opiniones y el historial de actualizaciones antes de instalar. Las extensiones que no se actualizan con frecuencia pueden introducir vulnerabilidades.

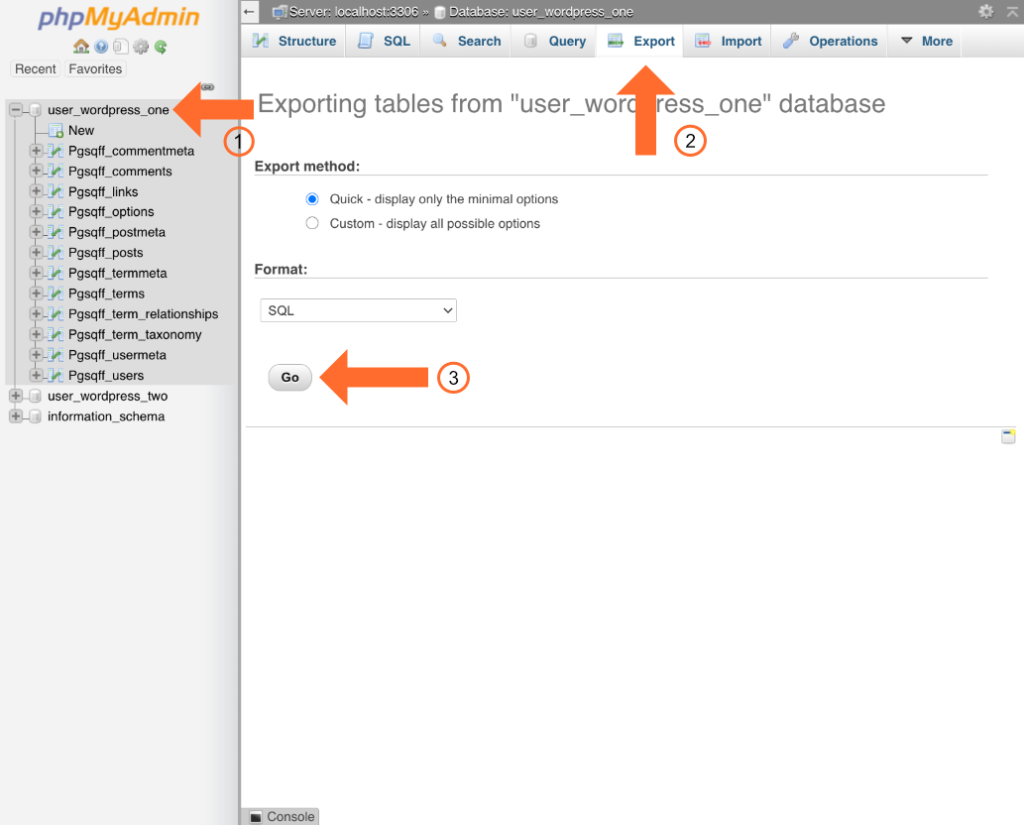

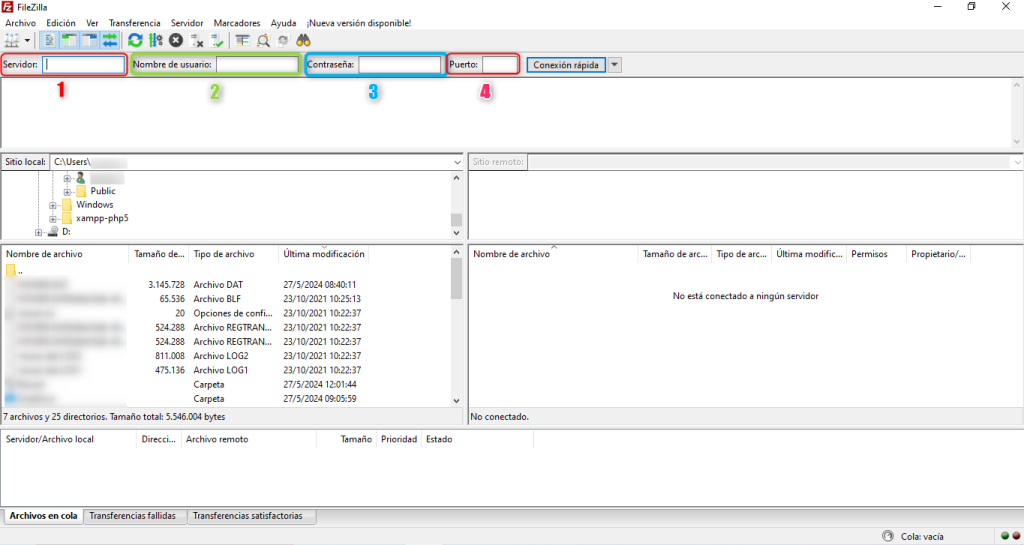

7. Realizar copias de seguridad de tu sitio web regularmente

Las copias de seguridad son tu red de seguridad. Si algo sale mal, siempre puedes volver a una versión limpia de tu sitio. Asegúrate de almacenar las copias de seguridad de forma segura y prueba tu proceso de restauración regularmente. Se recomienda tener copias de seguridad tanto locales como en la nube para garantizar la recuperación de datos en diferentes escenarios.

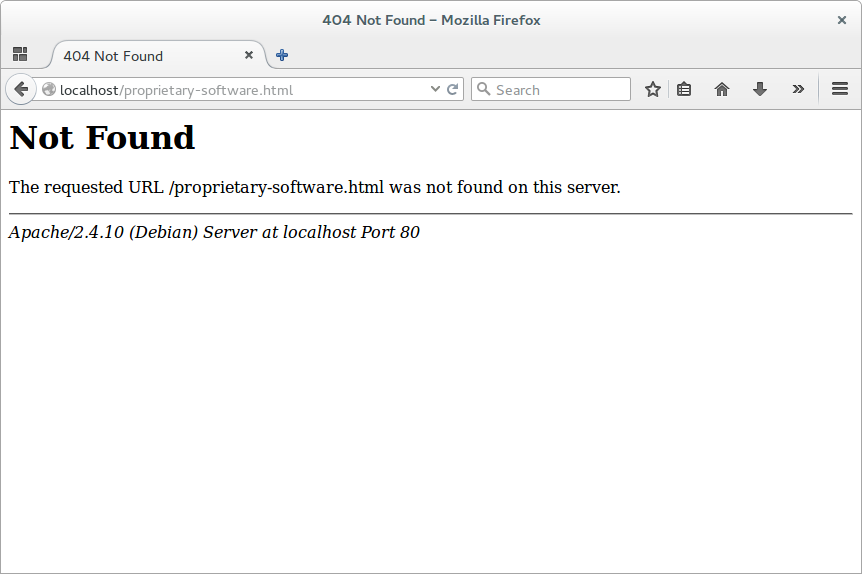

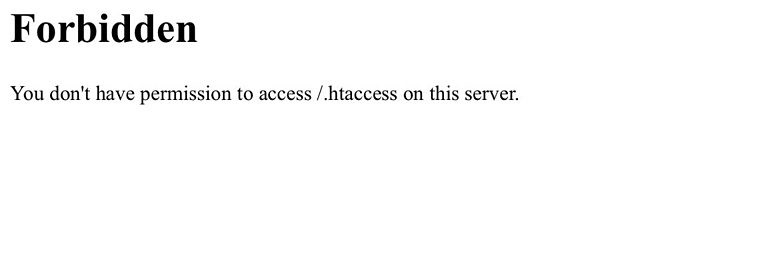

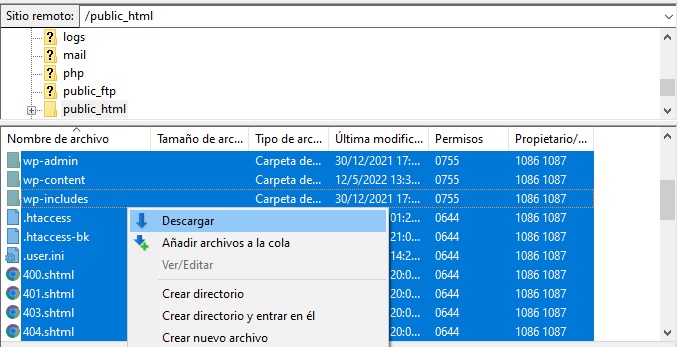

8. Configurar archivos del servidor de manera segura

Configura correctamente tu archivo .htaccess (para servidores Apache) o el archivo web.config (para servidores IIS) para prevenir la navegación por directorios y proteger archivos sensibles. Los archivos del servidor mal configurados pueden exponer información crítica a los atacantes.

9. Instalar certificados SSL

HTTPS ya no es opcional. Instala certificados SSL en todos tus sitios web para cifrar los datos en tránsito. Esto ayudará a proteger la información sensible de ser interceptada por atacantes y mejora la seguridad y confiabilidad de tu sitio.

10. Utilizar herramientas de escaneo y monitoreo

Escanea regularmente tu sitio web en busca de vulnerabilidades y monitorea actividades sospechosas. Hay muchas herramientas disponibles para esto, tanto gratuitas como de pago. Escáneres de seguridad como SiteCheck pueden ayudar a identificar malware y software desactualizado. Tambien puede pedir al Soporte Tecnico de Sitios Hispanos para que realice un analisis de malware.

En conclusión, la seguridad de un sitio web es un proceso continuo que requiere atención y adaptación constante. Al adoptar un enfoque proactivo y estar al tanto de las últimas amenazas y tecnologías, los administradores pueden proteger eficazmente sus activos digitales y ofrecer una experiencia segura a sus visitantes.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en X (Twitter), Facebook e Instagram, además de LinkedIn.

Fuente: https://blog.sucuri.net/2024/08/security-tips-for-modern-web-administrators.html