Cuando se habla de hosting compartido o servidores dedicados/VPS, dos herramientas aparecen siempre: WHM y cPanel. Aunque muchos los mencionan como si fueran lo mismo, en realidad cumplen funciones totalmente distintas, pensadas para diferentes tipos de usuarios.

En este artículo te explico de forma clara y práctica cuáles son sus diferencias, para qué sirve cada uno y cuándo vas a utilizar uno u otro.

¿Qué es cPanel?

cPanel es el panel de control orientado al usuario final, es decir, a los dueños de cada sitio web o cuenta de hosting.

¿Para qué sirve cPanel?

cPanel permite administrar recursos individuales de un dominio o cuenta:

✔ Crear correos electrónicos

✔ Administrar archivos (File Manager)

✔ Crear bases de datos MySQL

✔ Instalar aplicaciones con Installatron o Softaculous

✔ Gestionar DNS del dominio

✔ Ver métricas de uso (CPU, ancho de banda)

✔ Configurar SSL/HTTPS

✔ Administrar FTP

✔ Gestionar backups propios

Es la herramienta que usan los clientes, no los administradores del servidor.

¿Qué es WHM?

WHM (WebHost Manager) es el panel de control orientado al administrador del servidor o al revendedor de hosting, incluso webmasters.

WHM actúa como una capa superior a todas las cuentas cPanel.

¿Para qué sirve WHM?

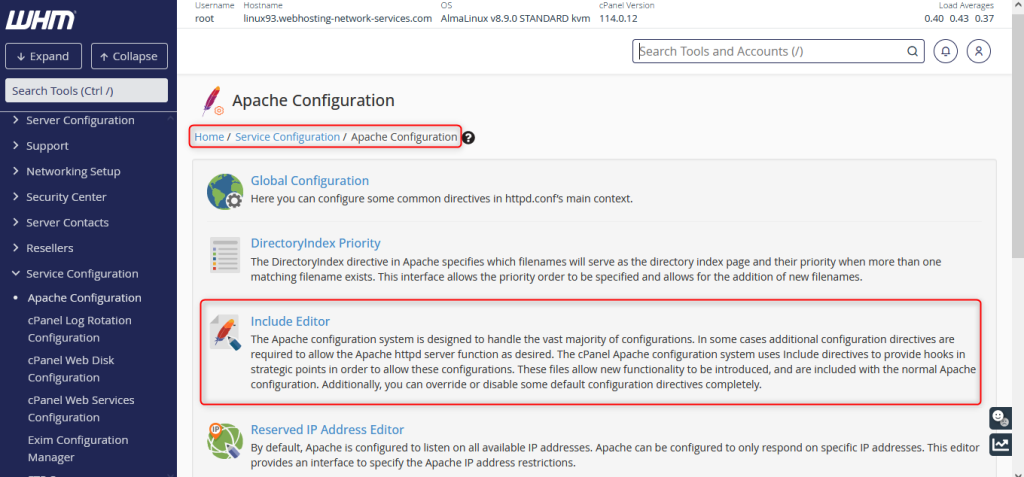

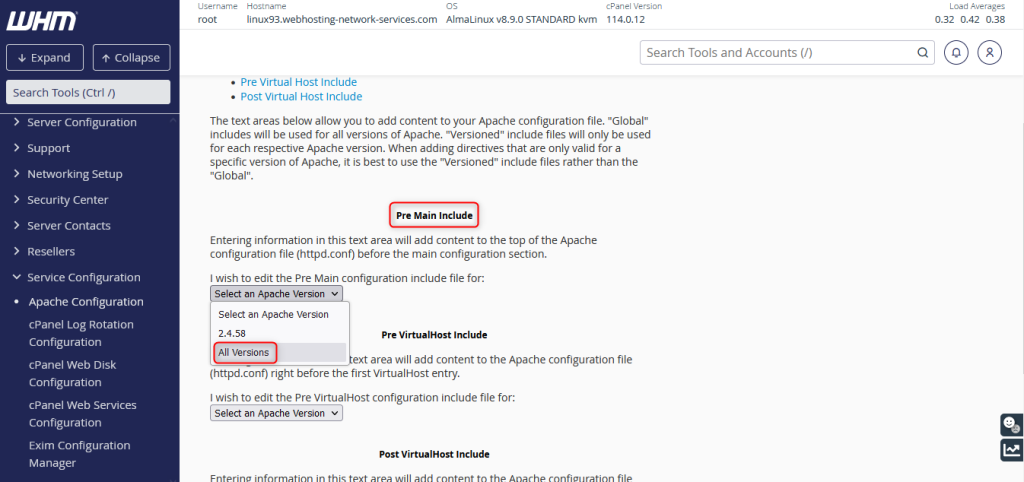

Con WHM se administran todas las cuentas cPanel, así como la configuración general del servidor:

✔ Crear, suspender o eliminar cuentas cPanel

✔ Configurar paquetes/planes de hosting

✔ Administrar el servicio de email (Exim)

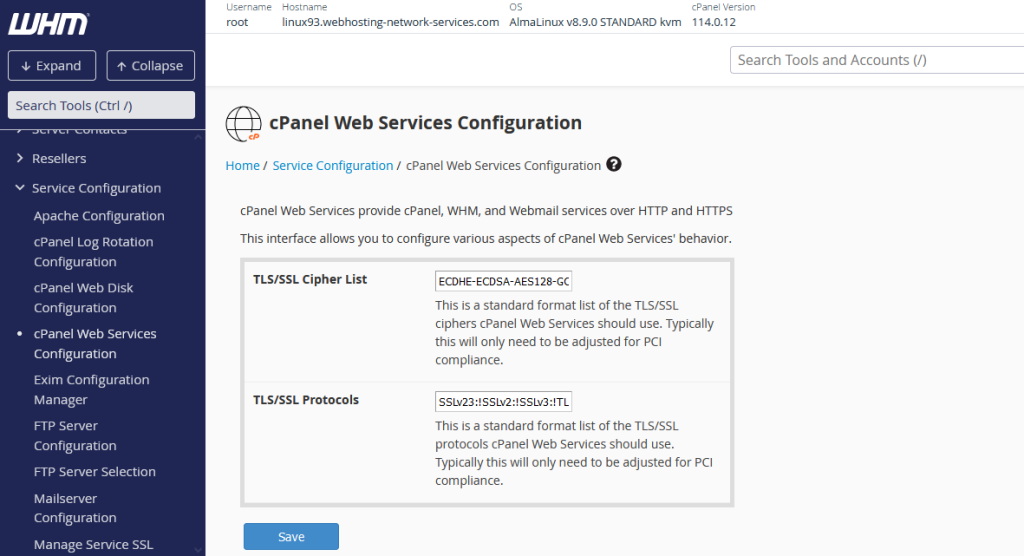

✔ Gestionar la configuración de PHP (versiones, handlers, límites)

✔ Revisar el uso de recursos del servidor

✔ Configurar firewall (CSF/LFD si está instalado)

✔ Administrar DNS a nivel global

✔ Realizar backups completos del servidor

✔ Monitorear servicios críticos (MySQL, Apache, FTP, Mail, FTP)

✔ Ejecutar tareas de mantenimiento como /scripts/fixquotas, account transfers, etc.

En pocas palabras, WHM controla el servidor completo. cPanel solo controla una cuenta dentro del servidor.

Relación entre WHM y cPanel

Lo más fácil es verlo como una estructura jerárquica:

Servidor

└── WHM (administrador)

├── cPanel cuenta 1

├── cPanel cuenta 2

├── cPanel cuenta 3

└── ...WHM crea y maneja cuentas.

cPanel administra lo que ocurre dentro de cada cuenta.

Ejemplo práctico

Imagina que administras un VPS o un cloud, incluso una cuenta reseller que ofrecemos, donde alojas 30 clientes:

- Desde WHM creas 34 cuentas cPanel, como nuestro producto Pack 34, donde cada una cuenta con su dominio, su cuota de disco y su plan.

- Cada cliente ingresa a su cPanel y gestiona su sitio sin afectar a otros.

Si mañana quieres suspender una cuenta por uso indebido o modificar su cuota de disco, lo haces desde WHM, no desde cPanel.

WHM y cPanel: conclusiones finales

- cPanel es para administrar tu sitio.

- WHM es para administrar el servidor y las cuentas cPanel.

Ambas herramientas funcionan juntas, pero cumplen roles totalmente distintos. Por eso, cuando uno accede a WHM, está entrando en el nivel superior, con permisos avanzados que no tiene un usuario común.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en Twitter, Facebook e Instagram.