En este artículo, te explicamos cómo detectar y eliminar malware de una base de datos hackeada en WordPress siguiendo un proceso paso a paso.

¿Qué es el Malware en una Base de Datos?

El malware en la base de datos consiste en código malicioso inyectado en tablas como wp_posts, wp_options o incluso en campos de usuario. Este código puede incluir:

- Scripts de redireccionamiento.

- Inyecciones de spam SEO.

- Backdoors ocultas.

- Usuarios administradores falsos.

Detectarlo y eliminarlo a tiempo es fundamental para evitar daños mayores.

Pasos para Limpiar Malware de una Base de Datos Hackeada

Realiza una Copia de Seguridad Completa

Antes de comenzar cualquier proceso de limpieza, asegúrate de realizar una copia de seguridad completa de:

- La base de datos.

- Los archivos del servidor.

Esto te permitirá revertir los cambios si algo sale mal.

📌 Consejo: Usa herramientas como phpMyAdmin o por comandos MySQL desde la terminal para exportar la base de datos.

Identifica Actividad Sospechosa en la Base de Datos

Una vez que tengas la copia de seguridad, busca actividad sospechosa en las siguientes tablas:

| Tabla | Contenido |

|---|---|

wp_posts | Contenido de las publicaciones. |

wp_options | Configuración del sitio. |

wp_users | Usuarios registrados. |

Busca indicios de malware como:

- Código JavaScript inyectado en los campos de texto.

- Enlaces a sitios desconocidos.

- Usuarios administradores que no reconoces.

Ejemplo de Código Malicioso Común:

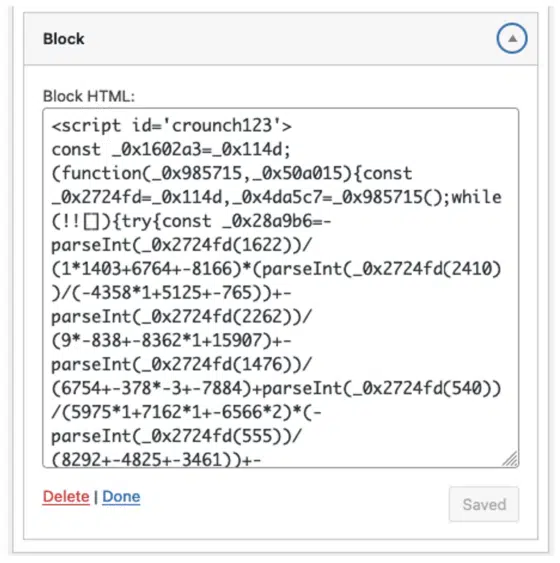

<script>eval(unescape('%64%6f%63%75%6d%65%6e%74%2e%6c%6f%63%61%74%69%6f%6e'));</script>En los últimos meses, se ha detectado una creciente detección de código malicioso, incrustado en la base de datos de WordPress bajo la tabla

wp_options, específicamente en la fila:

option_name: widget_block

option_value: Contiene código JavaScript ofuscado.Al inyectarse en la base de datos en lugar de en los archivos de temas o complementos, el malware evita que las herramientas de escaneo de archivos comunes lo detecten, lo que le permite persistir silenciosamente en los sitios de WordPress afectados.

El JavaScript malicioso se encontró inyectado en el widget de bloque HTML a través del panel de administración de WordPress ( wp-admin > widgets ).

Utiliza Consultas SQL para Detectar Malware

Ejecuta consultas SQL para buscar patrones sospechosos en la base de datos.

🧪 Ejemplo de Consulta SQL para Buscar Scripts Maliciosos en wp_posts:

SELECT * FROM wp_posts

WHERE post_content LIKE '%<script>%';🧪 Consulta para Buscar Usuarios Administradores Falsos:

SELECT * FROM wp_users

WHERE user_login NOT IN ('admin', 'editor', 'author');Elimina el Malware de Forma Manual

Si encuentras código malicioso, elimínalo manualmente desde phpMyAdmin o mediante consultas SQL.

🧩 Ejemplo para Eliminar Scripts Maliciosos:

UPDATE wp_posts

SET post_content = REPLACE(post_content, '<script>malicious_code</script>', '');/code>Cambia las Credenciales de Acceso

Después de limpiar la base de datos, es fundamental cambiar todas las credenciales de acceso:

- Contraseña de la base de datos.

- Usuarios administradores del CMS.

- FTP y cPanel.

Fortalece la Seguridad de tu Sitio

Para prevenir futuros ataques, implementa estas medidas de seguridad:

✅ Mantén tu CMS y plugins actualizados.

✅ Usa contraseñas seguras.

✅ Implementa un firewall de aplicaciones web (WAF).

✅ Monitorea tu sitio en busca de actividad sospechosa.

🔍 Herramientas Útiles para Detectar Malware

- Sucuri Security Plugin: Escanea tu sitio en busca de malware y vulnerabilidades.

- MalCare: Proporciona limpieza automática de malware.

- WP-CLI: Permite ejecutar consultas SQL directamente desde la terminal.

✅ Conclusión

La limpieza de malware en una base de datos hackeada es un proceso crítico para proteger tu sitio web y la información de tus usuarios. Sigue los pasos descritos en esta guía y, lo más importante, refuerza la seguridad de tu sitio para evitar futuros ataques.

Recuerda: La prevención es la mejor defensa contra los hackers. 🛡️

De igual forma, los invitamos a leer los siguientes artículos en inglés, donde hablan con más detalles esta modalidad de ataques:

- How to Clean Malware From a Hacked Database

- Stealthy Credit Card Skimmer Targets WordPress Checkout Pages via Database Injection

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para videos tutoriales de Hosting, prácticas y demás. También puede encontrarnos en Twitter, Facebook e Instagram.